I responsabili della cyberdifesa rimangono basiti e stupiti neanche fossero il cast di “Occhi del Cuore”, tra gli addetti ai lavori tre domande continuano a rimbalzare da una parte all’altra: com’è stato possibile? chi c’è dietro? quanto è grave?

di Alessandro Spaventa – Tiscalinews

Nessuno si è accorto di nulla. Alla fine l’allarme è scattato. Dopo essere stati oggetto per quasi nove mesi di uno dei più estesi attacchi informatici della loro storia, a Washington hanno registrato che è successo qualcosa di grave. Campanelli e sirene hanno preso a suonare all’impazzata in tutte le numerose agenzie e dipartimenti incaricati di vigilare i confini del cyberspazio americano. Gli stessi che fino ad allora non si erano accorti di nulla e che se non fosse stato per una società privata di cybersicurezza, la FireEye di San José, California, starebbero ancora dormendo sonni tranquilli. Mentre i responsabili nazionali della cyberdifesa rimangono basiti e stupiti neanche fossero il cast di “Occhi del Cuore”, tra gli addetti ai lavori tre domande continuano a rimbalzare da una parte all’altra: com’è stato possibile? chi c’è dietro? quanto è grave?

Com’è stato possibile?

La prima domanda che tutti si fanno è com’è stato possibile? Com’è potuto succedere? Il cyberspazio americano non dovrebbe essere quello più vigilato e quindi sicuro al mondo? Ma soprattutto le strutture governative non dovrebbero avere protezioni a prova di qualsiasi hacker o Advanced Persistant Threat (APT), come si dice in cyberburocratese? Evidentemente no.

Difesa avanzata

Il problema principale che emerge piuttosto rapidamente è proprio nella strategia perseguita dagli Stati Uniti per difendere i suoi interessi nel cyberspazio. Una strategia elaborata nel 2018 dal Dipartimento della Difesa per rispondere agli attacchi e alle interferenze sia cinesi che russe. Il concetto guida è quello della “difesa avanzata” e il suo più convinto interprete e alfiere è il generale a quattro stelle Paul M. Nakasone che riveste il triplice ruolo di direttore della NSA, comandante dello US Cyber Command e Capo del Central Security Service. In pratica, Nakasone è l’autorità suprema che dirige difesa e attacco nel cyberspazio americano.

L’idea di base della “difesa avanzata” è che non ci si possa limitare a scavare trincee virtuali e disporre cavalletti di frisia elettronici in attesa del nemico. Occorre invece andarlo a impegnare a casa sua, scovarlo, stanarlo e colpirlo. Come ha scritto lo stesso Nakasone su Foreign Affairs nell’agosto del 2020: «Questo approccio aggiornato riconosce che difendere gli Stati Uniti nel cyberspazio richiede l’esecuzione di operazioni al di fuori delle reti delle forze armate statunitensi e che il paese non si può permettere di aspettare il sopraggiungere di un attacco».

Contropiede all’Italiana

Il tutto potrebbe avere un senso se decidendo di colpire il nemico a casa sua ci si ricordasse di mantenere alte le difese negli Stati Uniti. Altrimenti, il rischio di un contropiede all’italiana diviene elevatissimo.

Purtroppo, prese dai loro primi successi, tra cui una riuscita operazione in Montenegro nel 2019 contro hacker russi, alle alte gerarchie militari statunitensi il pericolo deve essere sfuggito. D’altra parte la cosa li riguarda fino a un certo punto, è la legge a dirlo.

A ciascuno il suo

L’ordinamento americano vieta ai militari e alla NSA di condurre azioni di sorveglianza sul territorio degli Stati Uniti. Essi hanno il compito di proteggere la rete federale, ma non sta a loro vigilare sulla sicurezza e sull’integrità di tutto ciò che esce da quel ristretto perimetro la cui tutela è invece affidata al Dipartimento per la Sicurezza Interna. Detto più prosaicamente esercito e NSA combattono fuori dai confini e proteggono le strutture del governo, al resto ci deve pensare il FBI o chi per esso. Una suddivisione dei compiti semplice e lineare che non è sfuggita agli hacker.

Per evitare di rischiare di essere intercettati dalle strutture di Nakasone, gli intrusi hanno agito tenendo ben presente i limiti di mandato della NSA e hanno scrupolosamente utilizzato solo server localizzati negli Stati Uniti. Da lì hanno poi facilmente eluso “Einstein” e il “Continuous Diagnostic and Mitigation Program”, i poco efficaci sistemi di difesa del Dipartimento per la Sicurezza Interna. Infine, hanno sfruttato l’altro grosso punto debole del sistema: l’intreccio tra reti e sistemi del governo e fornitori privati. Per quanto le prime possano essere ben difese, infatti, alla fine, la loro vulnerabilità dipende da quella di chi vende software e apparecchiature. Avendo fatto diligentemente i compiti a casa gli hacker, invece di attaccare frontalmente le strutture del governo, hanno quindi condotto il loro attacco usando come cavallo di Troia uno dei fornitori.

SolarWinds: una scelta mirata

Anche la scelta di SolarWinds come società dalla quale far partire l’attacco è stata ben calibrata. E non solo per il tipo di prodotti commercializzato e per il suo portafoglio clienti. Dopotutto l’azienda di Austin è solo una delle centinaia di imprese, grandi e piccole, spesso sconosciute, che forniscono software al governo statunitense e ai privati per la gestione delle loro reti. A concorrere alla scelta di quella che nel 2012 è stata nominata dalla rivista Forbes come “migliore piccola azienda americana” ci sono altri due fattori. Il primo è che alla difesa dagli hacker l’azienda non ha mai prestato particolare attenzione. Sono cose che costano e Kevin Thompson, l’amministratore delegato di SolarWinds, i costi li vuole tenere bassi. Dopotutto lui è un uomo di conti e non di software, e il suo mestiere è fare utili, che infatti in nove anni sono triplicati fino ad arrivare a 450 milioni di dollari. Il secondo fattore è la rete dei fornitori di SolarWinds. Molti di essi producono negli Stati Uniti, ma altri hanno sede al di là dell’Oceano Atlantico, oltre il fiume Oder e quella che fu la cortina di ferro, in Polonia, Repubblica Ceca e Bielorussia, dove i servizi di sicurezza russi hanno solide radici.

Chi c’è dietro?

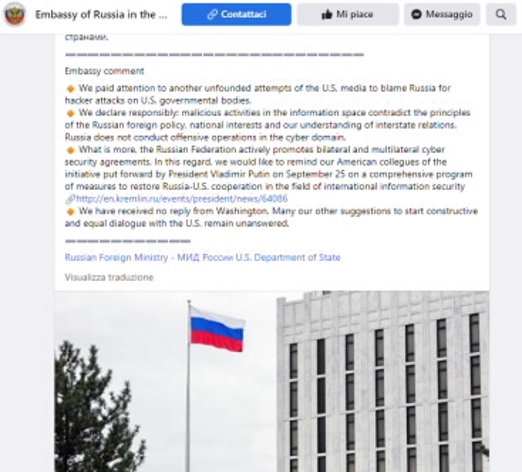

Fin da subito è chiaro che l’attacco è stato portato avanti da gruppi legati a una qualche potenza straniera. I possibili colpevoli sono sempre quelli: Cina, Russia, Iran, Corea del Nord. I soliti sospetti. Il dito viene però rapidamente puntato verso la Russia. Gli analisti sono abbastanza unanimi. Tanto che il 14 dicembre 2020, solo sei giorni dopo l’attacco, mentre le agenzie federali stanno ancora cercando di capire quanto sia grave il danno, in un post su Facebook rilanciato su Twitter, l’ambasciata russa a Washington nega ogni responsabilità: «Attività ostili nel cyberspazio contraddicono i principi della politica estera russa, i nostri interessi nazionali e il nostro approccio alle relazioni tra stati. La Russia non conduce operazioni offensive nel cyberspazio».

Sarà. Il presidente di Microsoft, Brad Smith, però non sembra pensarla allo stesso modo. Il 17 dicembre pubblica un post sul blog aziendale nel quale descrive la portata dell’attacco, con tanto di mappa, e sottolinea che: «Questo non è “espionage as usual” […] Non è un attacco contro obiettivi specifici, ma è volto a minare l’affidabilità di una infrastruttura critica per il mondo e la fiducia che in essa si ripone, così da avvantaggiare l’agenzia di intelligence di un singolo stato.» E quale sia il singolo stato lo fa intendere ricordando gli attacchi condotti dalla Russia nel 2016 in occasione delle elezioni americane e nel 2017 in occasione delle presidenziali francesi.

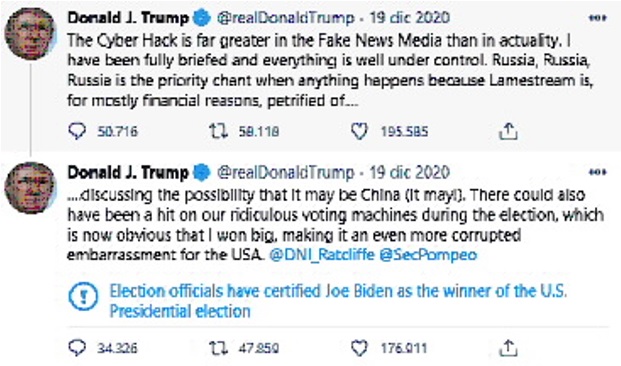

Passano pochi giorni e il 18 dicembre in un’intervista televisiva il Segretario di Stato Mike Pompeo afferma senza mezzi termini che «possiamo dire chiaramente che ci sono i russi dietro questa attività». Sono stati loro, lo pensano tutti. Beh, non tutti. Il Presidente Donald Trump non è della stessa opinione e il giorno successivo in un doppio tweet, contro ogni evidenza, dichiara che l’attacco è stato di molto enfatizzato dai “Fake News Media” e che è tutto sotto controllo, e suggerisce esplicitamente l’ipotesi che dietro vi possa essere la Cina. Ipotesi che dura il tempo di un tweet.

“The Dukes”

Trump a parte, gli specialisti cominciano a scavare. E puntano subito in una direzione, un gruppo di hacker etichettato dalle forze di intelligence come APT29 (minaccia numero 29), ma noto ai più come “CozyBear”, orso coccolone, e soprattutto come “The Dukes”, nome coniato nel 2013 dai ricercatori della società di cybersicurezza Kaspersky.

Quello dei “Duchi” è un gruppo di cyberspionaggio assai ben finanziato che si ritiene lavori per la Federazione Russa sin dal 2008 e che ha avuto nel mirino NATO, governi occidentali e delle ex-repubbliche sovietiche, partiti politici, think-tank e imprese. Dal 2013, in quella che è stata etichettata dagli esperti di ESET come “Operation Ghost”, i Duchi hanno preso di mira alcuni stati europei attaccando i sistemi di tre ministeri degli esteri e di un’ambasciata a Washington. Hanno compiuto il tutto agendo sottotraccia, utilizzando la loro arma di sempre, una backdoor nota come “MiniDuke”, e una serie di altri malware a cui sono stati dati i nomi di CozyDuke, OnionDuke, PolyglotDuke, RegDuke, LiteDuke e FatDuke. Lo stesso gruppo è stato indicato come autore dell’attacco ai sistemi e.mail del Dipartimento di Stato e della Casa Bianca ai tempi di Obama e a quelli del Comitato Nazionale Democratico nel 2015. Nel 2020 il gruppo ha tentato di entrare nei sistemi dei centri che si occupavano della ricerca sul vaccino contro il Covid-19 negli Stati Uniti, nel Regno Unito e in Canada.

I Duchi sono legati ai due servizi di spionaggio russo eredi del KGB: il FSB, dalle cui schiere proviene il presidente Vladimir Putin, che si occupa di spionaggio, controspionaggio e antiterrorismo ad ampio raggio, e il SVR che invece concentra la sua attività sullo spionaggio all’estero. Occasionalmente pare che il gruppo abbia offerto i suoi servizi anche alla polizia russa per operazioni antidroga.

Ma se invece fossero quelli di “Turla”?

L’attribuzione dell’attacco ai Duchi pare certa. Tuttavia, lo scorso 11 gennaio tre ricercatori di Kaspersky pubblicano un articolo nel quale segnalano che almeno tre caratteristiche di Sunburst, la backdoor utilizzata nell’attacco, rimandano ad un altro malware, usato sempre come backdoor. E come afferma Costantin Raiu, a capo del team di ricerca e analisi di Kaspersky: «una similitudine può essere trascurata, due fanno alzare il sopracciglio, tre sono più di una coincidenza». Il malware a cui si fa riferimento è Kazuar, così battezzato nel 2017 dagli esperti della Unit42 di Palo Alto Networks, un’altra azienda di cybersicurezza, ed era stato allora collegato a un gruppo di hacker noto come Turla. Un collegamento evidenziato anche dagli esperti di Kaspersky.

Un ginepraio

Come sottolineerebbe un buon avvocato e anche uno statistico alle prime armi, tuttavia, il fatto che vi siano caratteristiche comuni non basta per accusare, la correlazione non indica causalità. E infatti gli esperti di Kaspersky offrono varie spiegazioni alle caratteristiche in comuni tra i due malware, Sunburst e Kazuar. La prima e la più ovvia è che siano stati elaborati dallo stesso gruppo. Ma è possibile anche l’ipotesi che alcuni degli autori dell’uno si siano aggiunti al gruppo autore dell’altro, oppure che entrambi i gruppi abbiano avuto il malware da terzi, o che le similitudini con Kazuar siano state inserite apposta per sviare le indagini o, infine, che l’arsenale di malware attribuito ai Duchi sia a disposizione di numerosi gruppi, tra cui Turla. Non aiuta il fatto che in alcuni dei computer che erano stati oggetto dell’Operation Ghost attribuita ai Duchi siano state trovate anche le tracce di Turla. Insomma, un ginepraio!

Servizi russi, ma quali?

Come i Duchi, anche il gruppo di Turla, che con vari nomi (Snake, Venomous Bear, Waterbug or Uroboros) pare essere in attività almeno dal 2004, è stato collegato dalle autorità estoni ai servizi russi, e in particolare al FSB. Come i Duchi, anche Turla pare avere una forte predilezione per i governi e i loro segreti. Accenture ha segnalato che il gruppo si è introdotto nei sistemi di un governo europeo e secondo il Cyber Security Centre della Gran Bretagna Turla prende di mira in particolare i governi, le forze armate, le aziende energetiche e di comunicazioni e tende a utilizzare malware in grado di rubare dati sensibili che vengono poi utilizzati per condurre altri attacchi. Un approccio assai simile a quello utilizzato dagli hacker di SolarWinds. Come sottolinea Ciaran Martin, che del Cyber Security Centre è stato capo fino all’agosto 2020, l’impatto della scoperta di Kaspersky potrebbe essere rilevante: «Alcune parti dello stato russo fanno hacking solo per spiare, altre invece in passato hanno fatto seguire all’intrusione iniziale attacchi dirompenti. Capire esattamente quale pezzo di Russia sia dietro al caso SolarWinds è quindi molto importante».

E pensare che il generale Nakasone, l’uomo a capo di tutta la cyberdifesa USA, Il giorno delle elezioni americane aveva dichiarato che la battaglia contro la tanto temuta interferenza russa nel processo elettorale era stato un gran successo. Salvo poi scoprire amaramente che la Russia aveva perso interesse nelle elezioni e aveva ritenuto più proficuo introdursi nei sistemi del governo e delle maggiori aziende americane.

L’invasione russa

“Ok, ci sono passati sotto il naso. Ok, sono stati i russi. Ma quanto è grave quello che è successo?” Alla fine per analisti e politici è questa la vera domanda. Si è trattato di un’operazione di spionaggio come ne accadono tante e come ne fanno anche gli Stati Uniti o si tratta di qualcosa di molto più grave?

I politici non sembrano avere molti dubbi. Secondo il senatore democratico Dick Durbin questa «è niente di meno che un’invasione virtuale russa degli account critici della nostra amministrazione», mentre il deputato repubblicano Jason Crow si è spinto fino ad affermare che questa è una «Cyber Pearl Harbour», ricordando l’attacco giapponese sulla base navale statunitense a guerra non ancora ufficialmente dichiarata. E anche il senatore Mitt Romney ha dichiarato l’operazione «un’invasione strabiliante del nostro cyberspazio».

Un’arma in caso di crisi

Spionaggio o invasione? Secondo Richard Clarke, primo zar della cybersicurezza ai tempi di Clinton e poi di Bush, né l’uno né l’altra. Si tratterebbe in realtà di un’operazione di preparazione del terreno. Disseminare i server dei soggetti più interessanti con backdoor che possano essere attivate al momento giusto. «Si tratta di preparazione del terreno di battaglia» – afferma Clarke – «così da avere la capacità, nel caso di una crisi, di agire all’interno di migliaia di aziende americane. I russi sanno adesso di essere entrati in migliaia di siti americani e di avervi piazzato delle backdoor. Anche se ne scopriamo una collocata in qualche rete fondamentale, è probabile che ve ne siano altre cinque o sei. Non le scopriremo mai tutte. Il che vuol dire che sono nella posizione, in caso di crisi, di entrare dentro importanti reti americane, sia governative che aziendali, e cancellare tutto il software, chiudere le reti».

Insomma, i servizi russi ormai sono entrati e non ci sarà verso di buttarli fuori. «Se si tratta veramente dell’intelligence russa, non se ne andranno solo perché ci si è accorti di loro» – sottolinea Suzanne Spaulding, esperta di sicurezza al Centre for Strategic and International Studies. «Se pensi che siano finalmente fuori dal tuo sistema, è possibile che invece si siano nascosti ancora più nel profondo. […] Occorre assumere che siano ancora lì e che lì rimarranno. Per cui bisogna darsi velocemente da fare per capire a cosa possano avere avuto accesso».

Profilo basso

Anche chi ha opinioni diverse sulle reali intenzioni russe concorda sul fatto che l’attacco sia solo il presupposto per future azioni. Secondo Keith Alexander, ex generale già a capo della NSA e responsabile di operazioni cibernetiche contro obiettivi nemici, l’obiettivo primario di questa operazione è stato in realtà quello di raccogliere informazioni. «Penso che l’obiettivo reale sia di ottenere informazioni: cosa pensano i Dipartimenti del Tesoro, del Commercio, della Sicurezza Interna, cosa fa quello di Stato. Vogliono informazioni riservate su cosa avviene nel nostro paese». Ma condivide il fatto che l’attacco sia parte di un’operazione di preparazione per operazioni future: «Pensate a questa come a una fase di ricognizione. Piazzano queste backdoor così da avere una via di entrata e di uscita. Probabilmente faranno in modo di avere un profilo basso, così da non essere individuati e mantenere la possibilità di entrare e poter agire qualora dovesse sorgere la necessità».

L’idea che gli hacker abbiano voluto tenere un profilo basso è condivisa da John Hultquist, direttore per l’intellegence analysis presso FireEye, la società che ha scoperto il tutto. Hultquist è dell’opinione che gli intrusi non abbiano voluto sfruttare tutte le opportunità che avevano a disposizione per timore di sollevare sospetti: «È una questione di qualità rispetto alla quantità. Ogni organizzazione nella quale penetrano è un rischio in più che può far saltare l’intera operazione».

Guerra Fredda 4.0

Niente invasione quindi, e niente semplice operazione di spionaggio. Probabilmente, invece, una sofisticata operazione di incursione russa per aprire centinaia di varchi nel cyberspazio americano e nascondervi depositi di armi che potranno risultare utili in caso di crisi. Guerra Fredda 4.0.

Già, perché sullo sfondo si taglia la possibilità di un’escalation che molti negli Stati Uniti proclamano come assolutamente necessaria. Da “difesa avanzata” a rappresaglia il passo è breve. Ma come ricorda il già citato generale Alexander, in un cyberconflitto gli Stati Uniti partirebbero da una posizione di svantaggio: «Immaginate se noi attaccassimo e loro contrattaccassero. Chi avrebbe più da perdere? Noi. Una delle cose strane del cyberspazio è che la società meno connessa è in vantaggio nell’attaccare quella più connessa. E gli Stati uniti sono la società più connessa di tutte».

Sicurezza e resilienza

Nell’introduzione della “Strategia per la Cybersicurezza” elaborata dal Dipartimento per la Sicurezza Interna nel 2018 si afferma che «al Dipartimento crediamo che il cyberspazio possa essere sicuro e resiliente». Sicuro non si direbbe. Resiliente è tutto da dimostrare.